零信任VPN和传统SSLVPN的区别:

传统SSL VPN是通过对外发布端口的形式将业务发布在互联网上,在进行数据连接的时候,用户访问应用,通过VPN的鉴权后即可建立一个VPN的隧道,这个连接会涉及两个问题:

1、首先是在连接过程中只会做一次鉴权,除非掉线否则不进行二次验证。

2、是在VPN隧道建立前,用户就已经访问到了业务端口,一旦VPN被攻破,这个“用户”就会获得所有的业务权限,所以传统VPN在架构上就不够安全。

下面我们在看看零信任是如何工作的:

1、首先通过代理网关+控制中心的模式将业务完全收缩进内网,并且所有访问默认都是不可信任的,所有用户要访问业务都要通过零信任本身的验证,验证通过后控制中心下发相关权限,由代理网关进行代理访问业务。用户不直接和业务接触,在架构设计上就比VPN安全。

2、其次零信任采取SPA单包授权的模式,对用户的连接实时的进行动态的验证,在连接过程中实时发现用户侧的连接是否安全,网络状态是否变化等。

3、零信任采用灰度权限,当用户的网络情况发生变化如从公司网络环境变成手机热点或者家庭wifl,零信任可以开启二次验证,使用灰度权限的功能既确保了用户接入业务的安全,也确保了用户的接入体验,最后零信任还可以联动EDR等其它设备对终端进行验证等。

整体来说零信任在身份认证、终端安全认证、连接安全、用户权限、数据安全和行为安全方面都有VPN所不具备的优势。

1、用户使用体验

VPN需要在用户设备上安装专门的VPN客户端软件,并进行配置。这使得使用VPN的过程相对繁琐;而且通过建立安全隧道来实现远程连接,因此可能会导致连接速度变慢。最后,VPN的连接方式比较固定,一般需要预先配置一组网络设置,灵活性相对较低。相比之下,零信任服务在用户体验方面相对更加便捷和灵活。它不需要复杂的客户端软件,支持直接访问云应用和互联网资源,而且具备自动化的访问权限管理和灵活的安全策略适配,为用户提供了更好的工作体验和个性化定制选项。

2、接入体验

VPN通常通过提供远程用户与企业网络之间的安全连接来实现网络资源访问控制。用户在通过VPN连接后,被授予了访问企业网络中特定资源的权限。然而,这种授权往往是基于用户的身份验证,一旦用户通过身份验证,他们将获得相对广泛的网络访问权限,包括访问敏感数据或者关键系统的权限。这种静态且广泛的访问权限可能会增加潜在的安全风险,因为一旦用户的凭证被泄露或被滥用,黑客或恶意用户可能会获取到敏感信息或者对关键系统进行未经授权的访问。

而零信任服务在网络资源访问控制和权限认证方面具有明显的优势。它通过动态的权限分配、细粒度的访问控制和加强的身份验证机制,为企业提供了更为安全和可控的访问控制方案。

3、安全防护

VPN使用加密隧道来保护数据的传输,通过对数据包进行加密和解密来确保数据的机密性。然而,VPN通常采用预共享密钥或证书等静态的身份验证方式,容易受到密码破解和中间人攻击的威胁。相比之下,零信任服务采用更强大的动态身份验证机制,如多因素身份验证和单一登录(SSO),以及细粒度的访问控制策略,从而提供了更高级别的数据保护。

认证方式:

零信任:持续校验用户、设备、授权。SSL VPN:用户访问应用时,通过VPN鉴权,账号登录成功后,即会建立SSL VPN隧道,VPN下发IP地址、路由到终端。之后VPN会维持该隧道,并基于IP和端口进行访问权限控制。除非掉线重新登陆,否则不会有第二次校验。

安全性和访问控制:

零信任:不仅仅依赖于网络边界上的信任,而是将信任放在用户身份和设备状态的实时验证上。这意味着在访问企业资源时,每个用户和设备都需要经过严格的身份验证和授权,不论其所处的网络环境如何。SSL VPN:可能存在安全问题,例如内部人员所为导致的安全问题或VPN本身的问题。

扩展性和用户体验:

零信任:可扩展性更好,因为其基于策略和验证的安全模型可以灵活地应对各种网络环境和用户需求。SSL VPN:可能在某些情况下对用户体验产生影响,例如掉线重新登陆等情况。

综上所述,零信任和传统的SSL VPN在认证方式、安全性和访问控制、扩展性和用户体验等方面存在显著的区别。零信任通过持续校验用户、设备、授权来提高安全性,而SSL VPN则可能存在安全问题。同时,零信任还具有更好的可扩展性和用户体验。

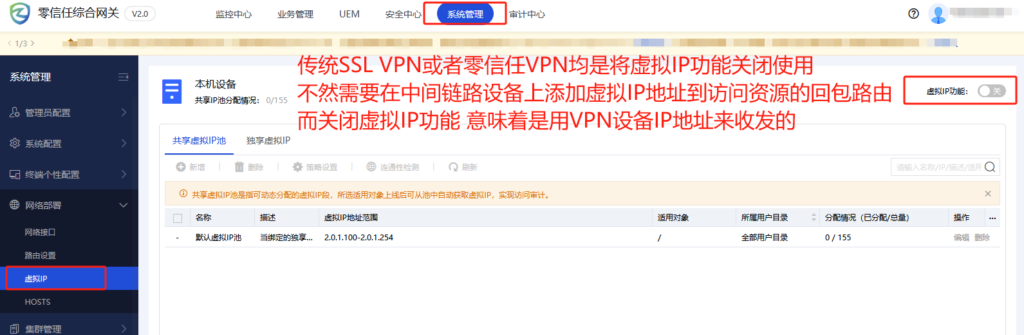

零信任VPN关闭虚拟IP截图